Ransomware : la plus grosse menace actuelle pour vos ordinateurs (et pas que...)

Page 1 sur 2

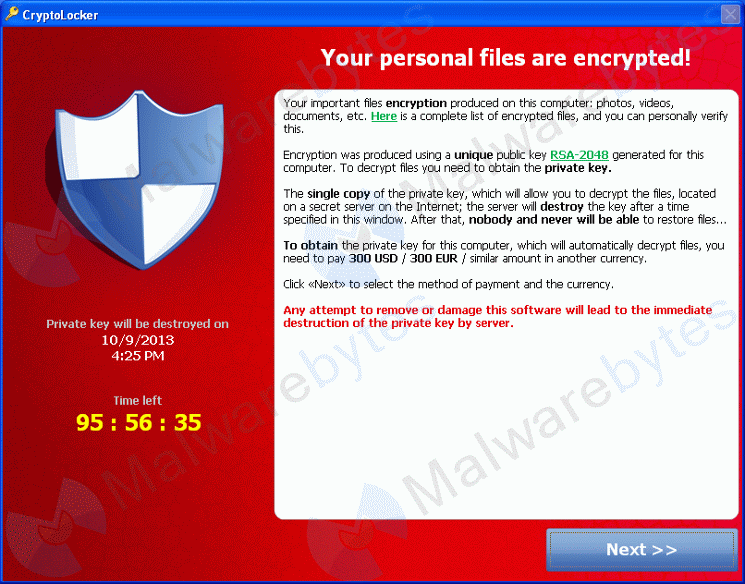

Un ransomware, ou rançongiciel, est un logiciel malveillant qui prend en otage des données personnelles. Pour ce faire, un rançongiciel chiffre des données personnelles puis demande à leur propriétaire d'envoyer de l'argent en échange de la clé qui permettra de les déchiffrer.

Un ransomware peut aussi bloquer l'accès de tout utilisateur à une machine jusqu'à ce qu'une clé ou un outil de débridage soit envoyé à la victime en échange d'une somme d'argent. Les modèles modernes de rançongiciels sont apparus en Russie initialement, mais on constate que le nombre d'attaques de ce type a grandement augmenté dans d'autres pays, entre autres l'Australie, l'Allemagne, les États-Unis.

Voici un lien pour des stats de 2020 partagées par un lecteur (merci à Daniel) et qui sont beaucoup plus détaillées :

https://fr.safetydetectives.com/blog/faits-tendances-et-statistiques-sur-les-rancongiciels-pour/

Un rançongiciel se propage typiquement de la même manière qu'un cheval de troie (Trojan Horse en anglais) : il pénètre le système par exemple via des Web Exploit ou à travers des campagnes d'emails-malicieux. Il exécute ensuite une charge active (payload), par exemple un exécutable qui va chiffrer les fichiers de l'utilisateur sur son disque dur. Des rançongiciels plus sophistiqués utilisent des algorithmes decryptographie hybride sur les données de la victime, avec une clef symétrique aléatoire et une clef publique fixée. Ainsi, l'auteur du logiciel malveillant est le seul qui connaisse la clef privée qui permette de déchiffrer les documents.

Certains rançongiciels n'utilisent pas de chiffrement. Dans ce cas, la payload est une simple application qui va restreindre toute interaction avec le système, couramment en changeant le shell par défaut (explorer.exe) dans la base de registre Windows, ou même changer le Master Boot Record (MBR), pour empêcher le système d'exploitation de démarrer tant qu'il n'a pas été réparé.

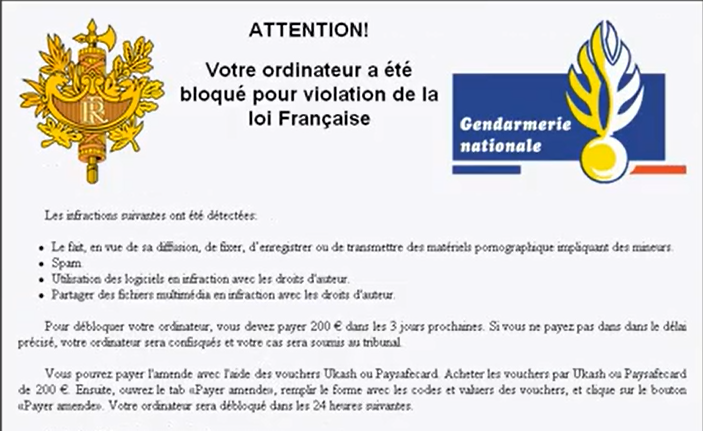

En 2012, un nouveau rançongiciel important est apparu : il est connu sous le nom de « Reveton », ou encore « the Police Trojan ». Ce dernier se propageait par des publicités malicieuses (malvertising) qui visent à charger un Web Exploit sur l'ordinateur, sa charge active affiche un faux avertissement d'une autorité gouvernementale, signalant que l'ordinateur infecté serait utilisé à des fins illégales, comme du téléchargement de logiciels crackés. Un pop-up informe l'utilisateur que pour déverrouiller son système, il doit acheter un coupon via un service de pré-paiement comme Ukash ou Paysafecard. Pour accroitre l'illusion que l'ordinateur est surveillé par la police, le logiciel affiche aussi l'adresse IP de la machine, voire un aperçu de la webcam pour faire croire à la victime que la police enregistre son visage en temps réel.

Une variante en France se réclame de l'Office central de lutte contre la criminalité liée aux technologies de l'information et de la communication et d'Hadopi. Elle y accuse de pédophilie/zoophilie et de partage illégal de données protégées par le droit d'auteur. La variante inclut également que ne pas avoir protégé son ordinateur est puni par la loi, décourageant la victime de porter plainte. Il est possible que ce ransomware ait des motivations homophobes, puisque cette variante se trouve principalement sur des sites de téléchargement de fichiers pornographiques homosexuels.

Une variante en France se réclame de l'Office central de lutte contre la criminalité liée aux technologies de l'information et de la communication et d'Hadopi. Elle y accuse de pédophilie/zoophilie et de partage illégal de données protégées par le droit d'auteur. La variante inclut également que ne pas avoir protégé son ordinateur est puni par la loi, décourageant la victime de porter plainte. Il est possible que ce ransomware ait des motivations homophobes, puisque cette variante se trouve principalement sur des sites de téléchargement de fichiers pornographiques homosexuels.

Par la suite Reveton est aussi devenu un ransomware s'attaquant au navigateur web « BrowLock » (pour « Browser Locker »), le ransomware bloque la fermeture de la page par des popups incessantes. Cette nouvelle variante permet de toucher tous les systèmes d'exploitation. L'abandon de la diffusion de la version Trojan, pour la version Browlock coincide avec l'arrêt du Web ExploitKit BlackHole. Enfin en 2015, Reveton s'est aussi attaqué aux téléphones et tablettes Android à travers la variante Koler.

Les crypto-ransomwares les plus actifs en France :

- Cryptowall (actuellement en version 4.0) : diffusé par des campagnes d'e-mails (Trojan.Downloader : Upatre) et des campagnes de Web Exploit.

- TeslaCrypt : diffusé par des campagnes de courriels malicieux ainsi que l'utilisation de Web Exploit notamment par le piratage massif de sites, comme WordPress et Joomla, ainsi que des malvertising.

- Locky Ransomware : utilise les mêmes méthodes de diffusion que le Trojan Banker Cridex, à savoir des campagnes de courriels malicieux. Sa distribution est en grande partie faite via des campagnes d'emails malicieux souvent en français et visant les entreprises (mails fausses factures, free mobile etc).

- Ransomware RSA-4096 : Apparu en avril 2016 et assez actif en France, le nom provient des premières mentions du fichier d'instructions qui est une copie de celui de TeslaCrypt. À l'heure actuelle, ce ransomware modifie l'extension des fichiers chiffrés en .crypt. Sa distribution se fait exclusivement via des Web Exploit.

- Cerber Ranwomare : Apparu aussi début 2016, ce dernier est distribué par des campagnes Web Exploit.

- CTB-Locker : actif en 2014 avec des campagnes de courriels malicieux, en février 2016 une nouvelle version est apparue visant les serveurs web sous GNU/Linux. Sa distribution est relativement faible en France.

Ce sont ceux là les plus dangereux car supprimer l'infection est trés facile, mais décrypter les données pour les utiliser à nouveau est presque impossible à cause de la clef de cryptage que seul le pirate connait.

Le ransomware introduit aussi des fichiers texte, html ou au format image contenant les instructions de paiement. Très souvent, le paiement se fait à travers des sites web hébergés sur le réseau TOR.

En mars 2016 sévit KeRanger, le premier ransomware visant les systèmes MacOSX. Ce dernier était proposé à l'installation à travers un faux popup de mise à jour du logiciel Transmission. Le certificat du développeur a été révoqué pour limiter la contagion.

Plus d'information sur la page Wikipedia sur les ransomwares

Sur le même sujet :

Cyberharcèlement : comprendre, détecter et agir efficacement

Pourquoi l'authentification multifacteur est-elle absolument essentielle en 2025

Top 3 outils pour supprimer les traces de vos fichiers multimédia

Comment effacer votre disque dur efficacement et protéger vos données privées

Top 3 logiciels de chiffrement pour sécuriser vos données personnelles

Masquer un dossier sur Windows

Chiffrez votre clé usb avec Rohos

Partagez en toute sécurité : la solution de notes chiffrées avec Enclosed

Protéger vos fichiers en ligne avec Filelock : guide complet